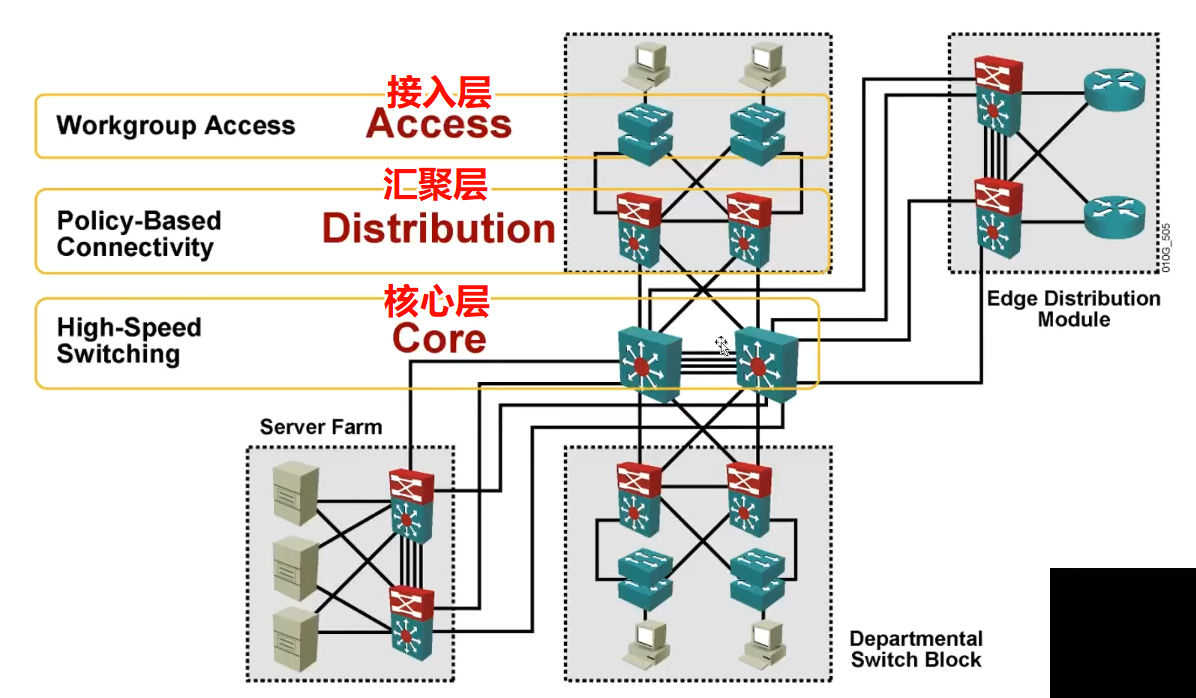

园区网架构

接入层、汇聚层、核心层功能定位

- 接入层设备采购

- 设备选择:

- 优先采用二层交换机或弱三层交换机

- 避免使用昂贵的多层交换机(MLS)

- 功能限制:

- 二层交换机仅VLAN1的SVI接口可配IP

- 弱三层交换机的三层功能有限,不能完全替代路由器

- 连接对象:直接对接终端设备(PC、打印机、IP电话、AP等)

- 设备选择:

- 汇聚层设备采购

- 设备要求:

- 需要较强的三层能力

- 支持足够多的策略功能

- 采用入门级多层交换机即可满足需求

- 部署方式:

- 每台接入交换机通过双上行链路连接两台汇聚交换机

- 汇聚交换机之间通过链路捆绑增加带宽

- 设备要求:

- 核心层设备采购

- 设备特点:

- 园区内最昂贵的网络设备

- 必须采用高性能多层交换机

- 推荐使用顶级框式交换机(例如Nexus)

- 性能要求:

- 转发能力要最强(决定整个园区性能上限)

- 所有接口均为级联接口(光口为主)

- 部署规模:大型园区通常只需部署两台

- 设备特点:

交换机接口类型

- 下连接口:

- 连接终端设备

- 多为电口(双绞线连接)

- 数量占比约90%(如24个下连接口配2个级连接口)

- 级连接口:

- 交换机间互联

- 多为光口(需配合SFP模块)

- 带宽是下连接口的10倍(千兆下联对应万兆级联)

- 光模块选择:

- 需匹配交换机品牌(华为/思科等)

- 主流使用LC头光缆连接

出口设备选择(园区边界)

早期:路由器

早期都使用路由器,路由器的优势:

- 唯一支持多种接口类型(以太网+广域网接口)

- 可连接运营商广域网线缆(如Serial接口)

选择路由器的其它理由:

-

所有需要通信的网络节点(主机/服务器/交换机接口)都必须配置全网唯一的IP地址

-

而一般内网的主机都是使用私有地址,需要通过地址转换协议转换成公有地址(运营商路由器不识别私有地址)

-

地址转换技术演进:传统NAT → PAT(端口地址转换)

-

设备支持情况:

-

路由器:原生支持,转换效率最优

-

交换机:新型号可支持但效率较低

-

防火墙:现代设备普遍支持

-

-

-

需要跨园区私有地址主机互相访问,就必须在园区A的边界路由器和园区B的边界路由器之间做VPN(虚拟专网),而主流的VPN类型早期只有路由器支持,所以早期选择路由器

- 主流VPN类型:

- 隧道类:GRE/L2TP/PPTP

- 加密类:IPSec/SSL VPN

- 其他:DMVPN/GET VPN

- 主流VPN类型:

现在:防火墙

- 现阶段随着以太网发展,内网是以太网,外网也是以太网(包括连接到运营商的网络也是以太网),路由器的优势就没有了

- 而NAT/PAT防火墙也支持,比路由器更安全,VPN支持的程度也不比路由器弱,所以现在园区的边界都会使用防火墙作为出口,防火墙通过一根线连到运营商,通过一根线连到内网

- 缺点:对IPSec类型的VPN支持的较差

IPSec类型VPN

分类:

line to line VPN:长点到长点的ipsec VPNremote access VPN: 远程访问/接入的ipsec VPN

支持差异:

- 防火墙对remote access VPN支持较好

- 防火墙对line to line VPN支持较弱,部分功能不支持

- 路由器对line to line VPN支持较强,但remote access较弱

line to line VPN的用途主要是解决园区到园区间通信,例如总部内网主机要和某个分支园区的内网主机进行通信

remote access VPN主要使用场景:居家办公,远程访问公司总部的内网服务器资源

选择防火墙作为园区边界后解决line to line VPN支持较差问题

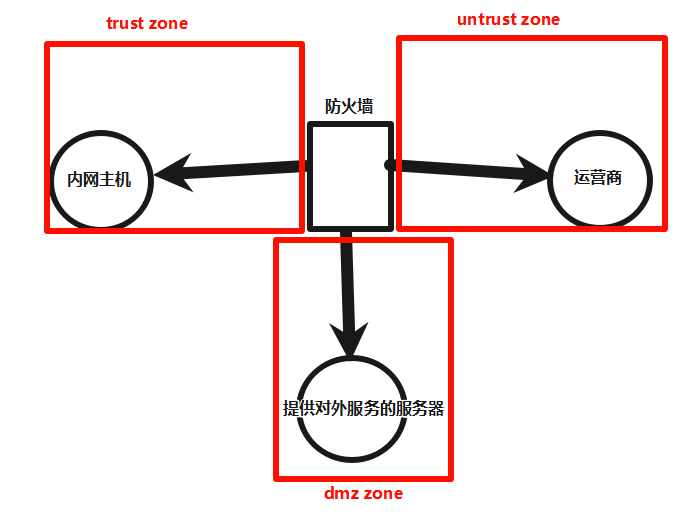

通过防火墙划分三个zone

trust zone(inside zone): 内网区域,放PC,打印机等untrust zone: 外网区域,连接运营商接口dmz zone: 非军事化/非武装区域,放置对外提供服务的内网服务器,Web服务、邮件服务、FTP服务等

DMZ中的设备

- 服务器:提供对外服务

- 内容筛查设备:

- ESA: 针对电子邮件的安全设备,检查邮件内容

- 工作流程: 内网发件→ESA检查→转发外网;外网收件→ESA检查→转发内网

- WSA: 针对网页流量的安全设备,检查HTTP内容

- ESA: 针对电子邮件的安全设备,检查邮件内容

- 路由器:承接line to line VPN流量,放置在DMZ区域(防火墙对line to line VPN支持较差)

- VPN流量先落地到DMZ区域的路由器

- 再经过防火墙二次筛查后才进入内网

- 在ipsec安全基础上增加防火墙检查,提供更高安全性

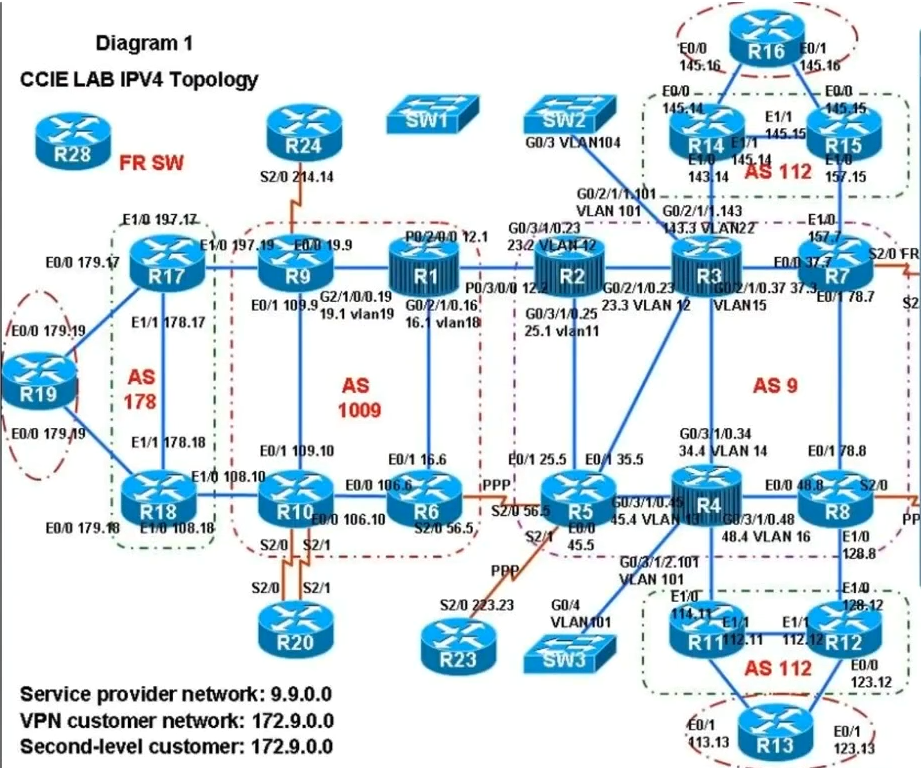

运营商园区(ISP)

一、网络架构与设备

-

架构核心:由骨干路由器(如Cisco ASR/CRS系列)构成Internet核心。

-

拓扑结构:

- 口字型:四台路由器方形互联。

- 日字型:六台路由器双环互联。

- 两种架构均可通过增加交叉链路提升冗余与可靠性。

-

强制要求:骨干路由器与数据中心服务器必须使用公网IP。

二、业务与互联

- 典型业务:宽带接入、MPLS VPN、向二级运营商提供带宽批发。

- 互联关系:顶级运营商通过互联共同构成Internet骨干网。

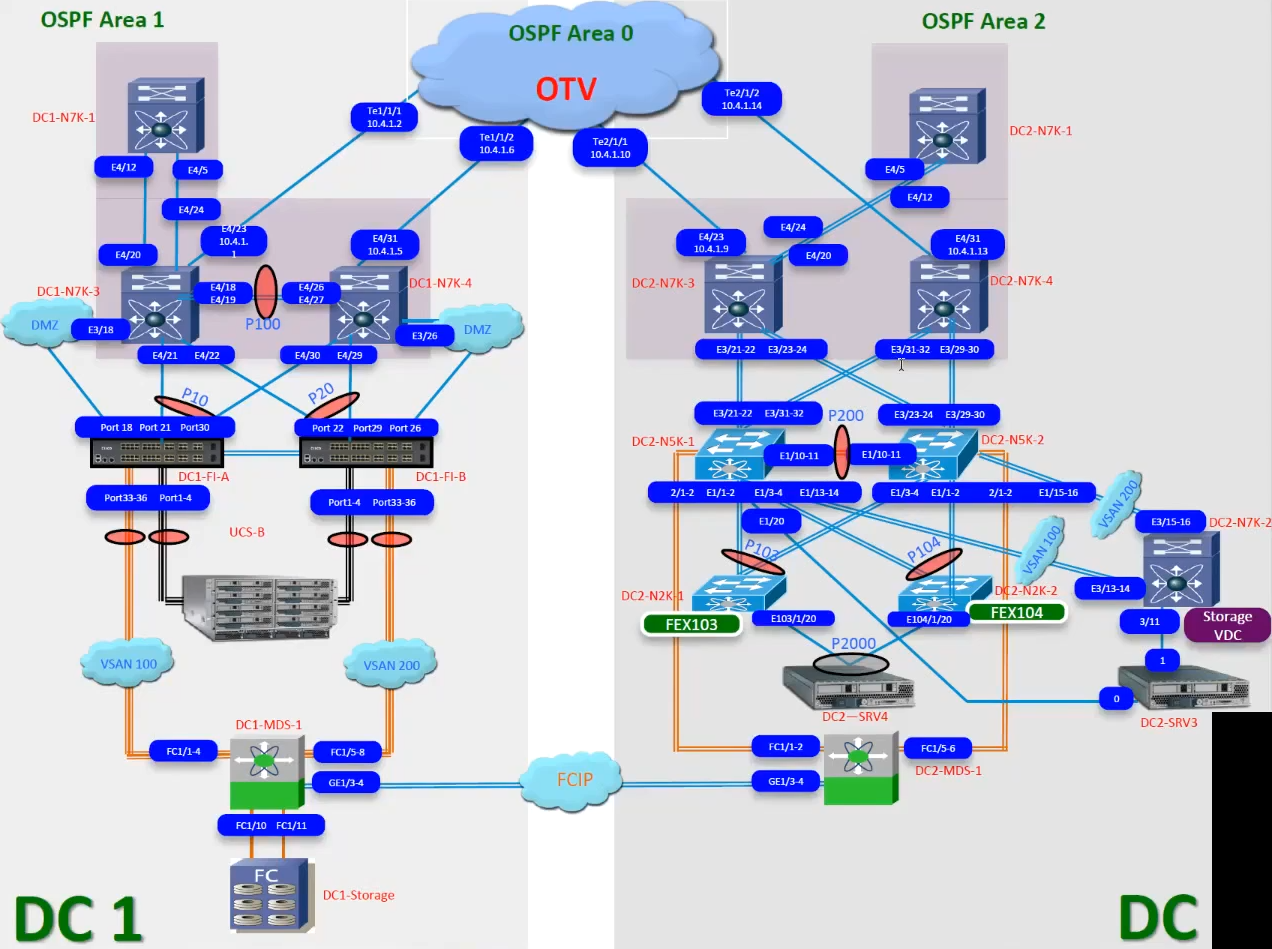

数据中心园区(DC)

分为两层:

- 核心层

Spine Switch,例如图中使用的Nexus 7000就可以虚拟化成三个交换机- 相比传统物理堆叠方案,硬件虚拟化具有更好的隔离性和可管理性

- 接入层

Leaf Switch,该层交换机无虚拟化能力

Clos架构:

- Spine-Leaf组成的Clos架构是当前最先进的数据中心网络架构

- 大型数据中心:采用双层Spine设计(核心+汇聚)

- 中小型数据中心:单层Spine设计(如图示方案)

TOR设备

- TOR(Top of Rack)指安装在机柜顶端的交换机

- 标准机柜里面放服务器,最上面放一台交换机,负责本机柜内所有服务器的接入和汇聚,通过上行链路连接至Leaf交换机

FAX技术和远程线卡(Fabric Extender:织物扩展器)

- 例如思科Nexus 2000系列,无独立控制平面(无CPU/内存/存储),必须绑定父交换机(Nexus 5000/7000)使用,所有数据转发由父交换机处理

- 使用场景:例如一台Nexus 5000交换机有96个口,可以选择每4个口接一台Nexus 2000,然后每台Nexus 2000管理一个机柜,那么一台Nexus 5000就可以管理24个机柜,而小一点的数据中心可能一共就一两百个机柜,那么在这种Clos架构下,七八台Leaf交换机就可以搞定数据中心的所有机柜

- 在没有FAX技术时,是每一个机柜都有一个机头设备,需要单独配置,单独管理,然后所有机头设备连接到Leaf交换机,相当于是三级架构

- 连接路径的通俗理解:高级交换机(Spine)→中级交换机(Leaf)→低级交换机(TOR或FAX技术设备,FAX设备其实没有交换机功能,依赖父交换机,TOR是普通交换机)→服务器中的虚拟交换机

VLAN和广播域隔离技术

VLAN(虚拟局域网),不同的VLAN是隔离的

静态VLAN部署

- 第一步:在交换机上创建需要的VLAN

- 第二步:将创建的VLAN与交换机的下连接口进行绑定

- 注意接口得是接入模式才能绑定VLAN

- Access接入模式:主要就是连接下级主机,接入模式的接口的特征就是要绑定一个VLAN(也只能绑定一个VLAN)

- 例如一个交换机创建了VLAN10和VLAN20,前十个口绑定VLAN10,后十个口绑定VLAN20,那么前十个口的主机发的广播数据就不会发给VLAN20绑定的接口对应主机

- Trunk中继模式:交换机的级联接口使用Trunk模式,交换机之间互联,中继模式的接口不用绑定VLAN,默认允许所有VLAN数据通信

- 创建VLAN时所有交换机都要创建,包括汇聚交换机,例如接入交换机通过中继接口将VLAN10的传数据到汇聚交换机,如果汇聚交换机本地没有创建VLAN10那么就会将这个数据丢弃

- 所以直接在接入交换机和汇聚交换机上创建一个交换区块内的所有VLAN,就是说你用了哪个VLAN,所有交换机上都要创建

思科交换机接口模式以及配置

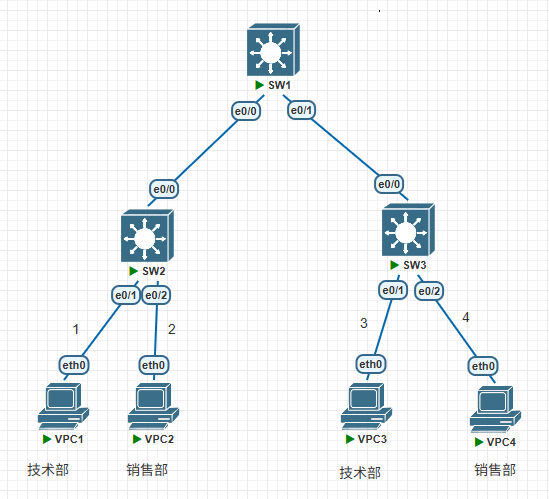

例:给这四台电脑划分VLAN

配置思路:

- 首先三台交换机都要创建VLAN10和VLAN20

- 然后SW1设置两个接口为中继模式

- SW2和SW3的下级接口设置为接入模式

- 接口1和3绑定VLAN10,接口2和4绑定VLAN20

给三台交换机创建VLAN10和VLAN20

enableconfig tvlan 10vlan 20endshow vlan briefSW1设置两个接口为中继模式

enableconfig t# 进入接口组配置模式interface range ethernet 0/0 - 1shutdown# 指定中继封装协议为802.1qswitchport trunk encapsulation dot1q# 把接口设置为中继模式switchport mode trunkSW2和SW3分别设置e0/0为中继模式

enableconfig t# 进入接口组配置模式interface ethernet 0/0shutdown# 指定中继封装协议为802.1qswitchport trunk encapsulation dot1q# 把接口设置为中继模式switchport mode trunk然后上面设置过的4个接口同时no shutdown,保证中继链路接口百分百激活成功

通过show interfaces trunk可以查看所有的中继接口是否正常工作

对SW2和SW3的下连接口设置为接入模式并绑定VLAN,这里以SW2的0/1为例,如果不确定接口的名字,可以通过show ip interface brief命令查看所有接口

configure terminalinterface ethernet 0/1switchport mode accessswitchport access vlan 10# 优化接口,启用一个边缘端口spanning-tree portfast edge通过show vlan brief查看接口到VLAN的绑定

给主机配置IP地址:

# 主机1ip 10.1.1.10 255.255.255.0# 主机2ip 20.1.1.10 255.255.255.0# 主机3ip 10.1.1.11 255.255.255.0# 主机4ip 20.1.1.11 255.255.255.0华为交换机接口配置

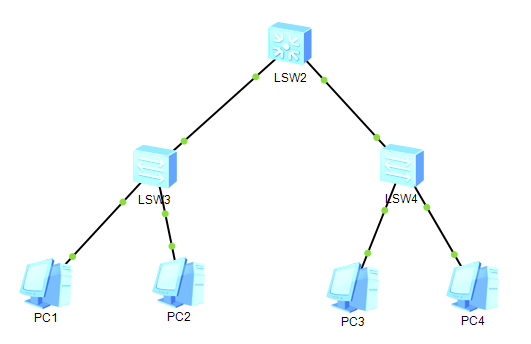

同样的情况:

先给所有交换机重命名

system-viewsysname <主机名>华为支持批量创建VLAN,三台交换机分别创建VLAN10和VLAN20

vlan batch 10 20查看VLAN

display vlan然后把接口配置成中继模式,只要有交换机之间互联的链路,中继永远是第一步

华为的交换机接口组命令不是很好用,所以一个接口一个接口配了,但是华为的接口不用shutdown,直接敲中继百分百起得来,还是比较牛逼的

interface GigabitEthernet 0/0/1# 接口设置为中继模式port link-type trunk# 华为接口默认只放行VLAN1,如果想放行其它VLAN需要这行命令# (思科接口如果是中继模式默认放行所有VLAN)port trunk allow-pass vlan all-

华为和华三的设备中继封装协议只能用802.1q,所以少一行指定封装协议的代码

-

思科支持两款封装协议,802.1q和ISL,所以需要手动指定

查看中继接口命令:

display port vlan设置四个接入模式的接口

interface Ethernet 0/0/1port link-type accessport default vlan 10# 启用边缘端口特性,做一下优化stp edged-port enable配置后可以通过display this查看都配置了什么命令,也可以通过display port vlan查看接口状态